Un importante hackeo en sistemas Linux… descubierto por accidente.

El 29 de marzo de 2024 un ingeniero de Microsoft se encontró con una situación que le pareció rara. Al querer iniciar sesión a través de SSH (el cual es un protocolo de red para acceder remotamente a otros sistemas para administración o transferencias de archivos) se dio cuenta que el mismo inicio de sesión era inusualmente lento y consumía muchos recursos de CPU además de reportes de errores de Valgrind (una herramienta que comprueba la integridad de la memoria).

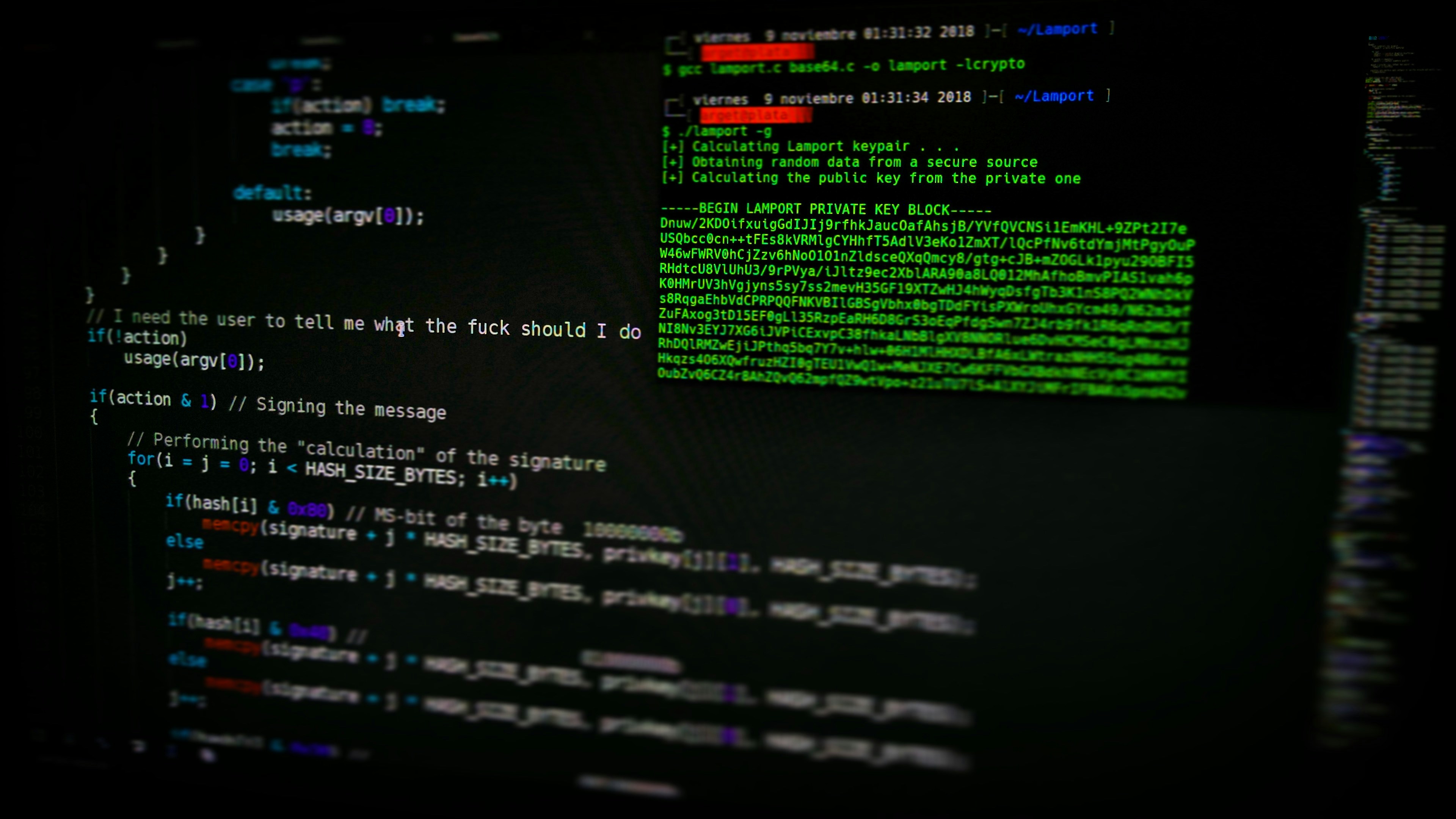

Todo eso llevo al descubrimiento de una puerta trasera que sobrepasa todo el sistema de seguridad de Linux y conlleva a que el atacante gane el acceso total del sistema. El mismo ingeniero detalló que fue de pura suerte y de que “realmente requería de un montón de coincidencias”.

Ante este impresionante descubrimiento, más lo es el hecho de que fue un ataque cuidadosamente planeado, llevando un trabajo de casi 2 años en total para implementar esta puerta trasera.

Infiltrándose de a poco

Comenzando en 2021, Jian Tian, un usuario desconocido y salido absolutamente de la nada, empezó a aportar arreglos y mantenimiento al programa XZ utils, un programa de compresión de datos que se distribuye y se usa por defecto en muchos sistemas Linux, sin dudas, es el blanco perfecto para tratar de desarrollar una vulnerabilidad.

Estos aportes aparentemente inocentes pero sentando bases para lograr credibilidad continuaron hasta mayo de 2022 cuando otro usuario desconocido bajo un nombre falso Dennis Ens se quejó en la lista de correo de XZ de que las últimas actualizaciones del programa no eran de su agrado. Otro usuario de origen desconocido, Jigar Kumar, también se suma un par de veces criticando el “lento” desarrollo de las actualizaciones. Todo esto hecho para sumar presión al principal desarrollador de XZ utils, Lasse Collin, sumado al poco tiempo que podía dedicar al programa y también alegando que no se encontraba muy bien de salud mental, hizo que Collin terminara designando a Jia Tan como co-desarrollador, dándole permisos para publicar lanzamientos oficiales del código.

Esto hizo que Jia Tan se volviera firmemente involucrado en XZ utils. En 2023 propone desactivar GNU ifunc, una herramienta pública para encontrar código inseguro. Esta operación fue hecha para permitir posteriormente el desarrollo de la puerta trasera, ya que esta usa convenientemente dicha herramienta para llevar a cabo su cometido.

Finalmente, en febrero de 2024 Jian Tan lanzó dos versiones de XZ que contenía la puerta trasera en cuestión. A la vez que sucede esto, varias personas responsables de diferentes Distribuciones de Linux y de librerías populares fueron contactadas por el atacante en cuestión para incluir estas versiones inseguras.

No solo los sistemas son vulnerables

Este ataque ha tomado desprevenido a la comunidad de Código Libre debido a su cuidadosa planificación y sofisticación técnica, ya que aprovecha vulnerabilidades en el código y en el aspecto social con las interacciones a las personas encargadas del proyecto. Muchos medios aseguran que el atacante no sea una sola persona y hasta atribuyen un grupo de hacking apoyado por algún Gobierno.

Como conclusión las comunidades y compañías deberían tener en cuenta a terceras partes en consideración cuando se estiman las medidas de seguridad generales y el reconocimiento de puntos débiles de en la cadena de abastecimiento de todo el proyecto.